última atualização desta página a 2025-03-31 @ 16:05:42

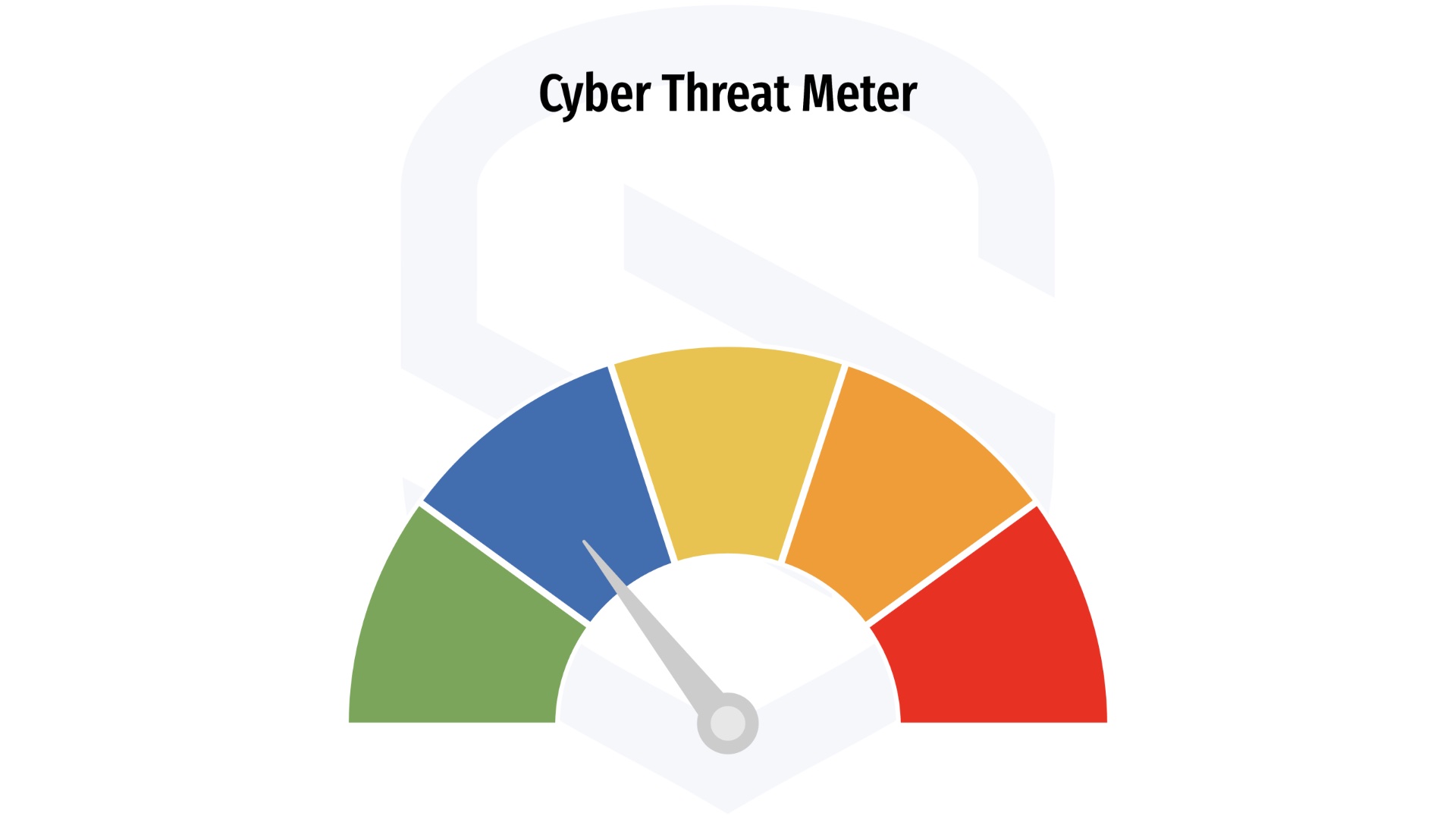

Baixo

Indica um risco baixo generalizado nas atividades a nível da cibersegurança.

Moderado

Indica um risco geral de aumento de hackers, vírus ou outras atividades maliciosas.

Elevado

Indica um risco significativo devido ao aumento de hackers, vírus ou outra atividade maliciosa que compromete os sistemas ou diminui o serviço.

Alto

Indica um alto risco de aumento de hackers, vírus ou outras atividades cibernéticas maliciosas que visam ou comprometem a infraestrutura central, causam várias interrupções no serviço, comprometem vários sistemas ou comprometem a infraestrutura crítica.

Severo

Indica um risco grave de hacking, vírus ou outra atividade maliciosa, resultando em interrupções generalizadas e/ou comprometimentos significativamente destrutivos para sistemas sem solução conhecida ou debilita um ou mais setores de infraestrutura crítica.